Wenn unser Cyber Threat Intelligence Team im Auftrag eines Kunden nach dem Kill-Chain-Modell* eine Bedrohungsanalyse durchführt, zeigen wir die potentiellen Schwachstellen aus Sicht des Angreifers auf. Ein Beispiel hierfür ist das Aufzeigen angreifbarer Server, welche aus dem Internet erreichbar sind. Diese Server können vom Angreifer genutzt werden, um die Sicherheitsinfrastruktur auszuspähen, direkt die Sicherheitsbarrieren zu durchbrechen oder um eine schadhafte Payload abzulegen, bspw. Ransomware.

Ein Blick hinter die Kulissen von Petya

Auch wenn der genaue Grund für die Petya/notPetya-Ransomware/Wiper Attacke und Verbreitung nach wie vor noch analysiert und über die Verantwortlichen gemutmaßt wird, sind einige belegbare Beweise über den Verbreitungsmechanismus ans Tageslicht gekommen.

Die Ukraine war am stärksten vom Ausbruch der Schadsoftware betroffen, da diese über einen kompromittierten Server (Der Server spielte Updates für die in der Ukraine weit verbreitete Buchaltungssoftware MeDoc aus) unter der Domain ‘upd[.]me-doc[.]com[.]ua’ verteilt wurde. Basis dieser Annahme ist ein Tweet, welcher von einem Account mit dem Namen Ukraine Cyber Police veröffentlicht wurde.

Grob übersetzt lautet dieser: „Diese Software kommuniziert regelmäßig mit einem Zielserver mittels des User Agents medoc1001189.“

Weitere Tweets des selben Accounts besagen, dass dieser Server ein Update (333kb groß) auslieferte, aus dem wiederum weitere Payloads extrahiert und ausgeführt wurden. Dieser neue Payload scheint die Variante zu sein, welche als Petya/notPetya bekannt ist.

Die Auswirkungen eines unsicheren Servers

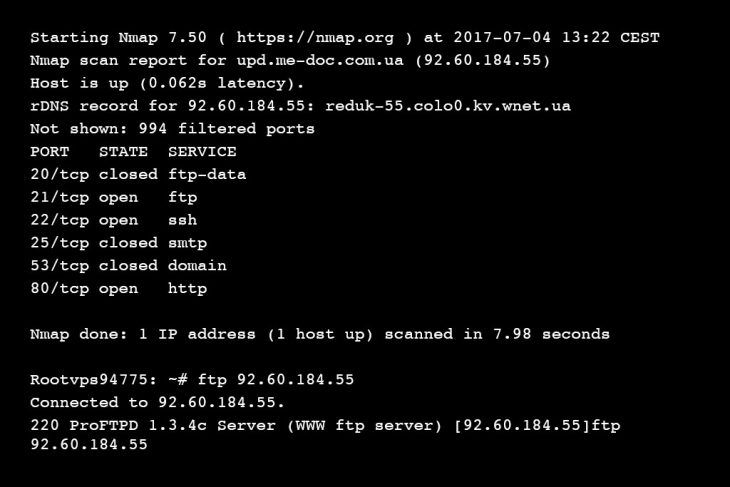

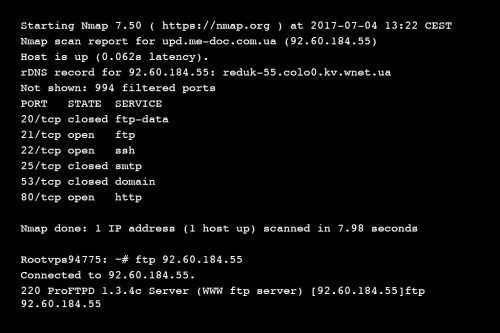

Der betroffene Server nutzt die IP-Adresse 92[.]60[.]184[.]55, welche wiederum per Reverse Lookup zu 55[.]colo0.kv[.]wnet[.]ua auflöst. Die Analyse zeigt eine Anzahl von Ports und Services, von denen einige als unsicher, offen und vom Internet ausnutzbar sind:

Kunden, welche die Me-Doc-Anwendung benutzen, haben von diesem Server wie erwartet ihre Software-Updates erhalten. @cyberpoliceUA hat allerdings bestätigt, dass dieser Server benutzt wurde, um schadhafte Software-Updates zu verteilen.

Ungepatchte offene Ports bieten dem Angreifer die Möglichkeit, Exploits zu starten, in diesem Fall war der FTP-Service auf Port 21 der vermutliche Angriffsvektor. Das FTP-Protokoll wird von vielen Unternehmen für große Dateitransfers genutzt.

Der auf dem Server laufende FTP-Service war ProFTPD 1.3.4.c. Diese Version ist über 2 Jahre alt und es sind einfache Remote Code Exploits frei verfügbar, mit denen sich ein Angreifer Root-Rechte verschaffen kann.

Das Absuchen des Internets nach ausnutzbaren Servern ist mittels automatisierten Skripten ein alltägliches Geschäft. Diese Skripte bieten die Möglichkeit, Server zu scannen, auszunutzen und zu kompromittieren. Weitere ungeschützte Services auf dem Server waren SSH mit der veralteten Version OpenSSH v5.4. Auch hierfür sind eine große Anzahl von Exploits frei verfügbar.

Die Wichtigkeit von pro-aktiver Suche nach Schwachstellen

Die pro-aktive Suche nach Schwachstellen (Vulnerabilities) und ein ausgereiftes Sicherheitskonzept sind unerlässlich für ein Unternehmen – oder in diesem Fall sogar für ein ganzes Land. Die mögliche Kompromittierung dieses Servers auf Grund unsicherer Protokolle und lange bekannter Schwachstellen bot dem Angreifer einen beinahe vorgefertigten Command & Control Server, mit der die Ransomware über ein Softwarepaket an eine äußerst große Menge von Unternehmen ausgespielt werden konnte.

Dies verdeutlicht noch ein weiteres Mal die Wichtigkeit von strikten Regeln und Protokollen in Bezug auf fremde Firmen in der Supply Chain oder bzgl. Anwendungen / Software von Drittfirmen. Wie der aktuelle Fall zeigt, kann hier ein Scheunentor-großes Loch in die eigene IT-Infrastruktur führen.

Auch wenn der erste Angriff primär in Richtung Ukraine zielte, ist es hochwahrscheinlich, dass neue Varianten der Schadsoftware in den kommenden Wochen deutlich ausgereifter sind und sich auf neue Ziele konzentrieren.

Unser kombiniertes Management von frühzeitiger Schwachstellen-Erkennung in Verbindung mit unseren Cyber Threat Intelligence Services bieten unseren Kunden die Möglichkeit, derartige Bedrohungen zu erfassen und abzuwehren. Wir haben die nötige technische Expertise und Zugang auf viele freie und geheime Informationsquellen.

Gepaart mit einem umfassenden Verständnis der Schwachstellen innerhalb der IT-Infrastrukturen unserer Kunden können wir diesen so den notwendigen Kontext bieten, um einen klareren Überblick zu gewinnen und die Maßnahmen dorthin zu lenken, wo sie den größten Effekt haben.

Quelle: Analyse unseres Senior Reserchers Bryan Campbell, Fujitsu

Für weitere Informationen sprechen Sie uns bitte an.

*) Das Kill-Chain Modell dient als Grundlage für mehrstufige Sicherheitskonzepte zur Entschärfung hochentwickelter Netzwerkattacken.

Man geht bei einem professionellen Angriff von folgender Vorgehensweise aus:

- Auskundschaftung: Sammeln von Informationen zum Zielobjekt (E-Mailadressen, Arbeitsroutinen, Organisationsstrukturen etc.) mithilfe verschiedener Techniken

- Bewaffnung: Auswahl der passenden Angriffsroute und des geeigneten Werkzeugs

- Zustellung: Verteilen der schädlichen Inhalte über bereitstehenden Übertragungsweg (E-Mail, Web, USB-Stick etc.)

- Zugriff: Ausnutzen vorhandener Schwachstellen, um Schadsoftware zu aktivieren

- Installation: Festsetzen der Schadsoftware auf jeweiligem Zielsystem

- Rückkopplung: Kontaktaufnahme der Malware zum Command-and-Control-Server, um dem Angreifer die Kontrolle über das Zielsystem zu ermöglichen

- Zielerreichung: Ausführen des ursprünglichen Plans durch den Angreifer