CeBIT-ÖA-Countdown, die Zwölfte: In dieser Reihe stellen wir Ihnen jeden Tag bis zur CeBIT die Highlights aus dem Public Sector Parc in Halle 7 vor. Heute geht es um Prozessmanagement.

Prozesse ganzheitlich betrachten, vom Start bis zum Abschluss

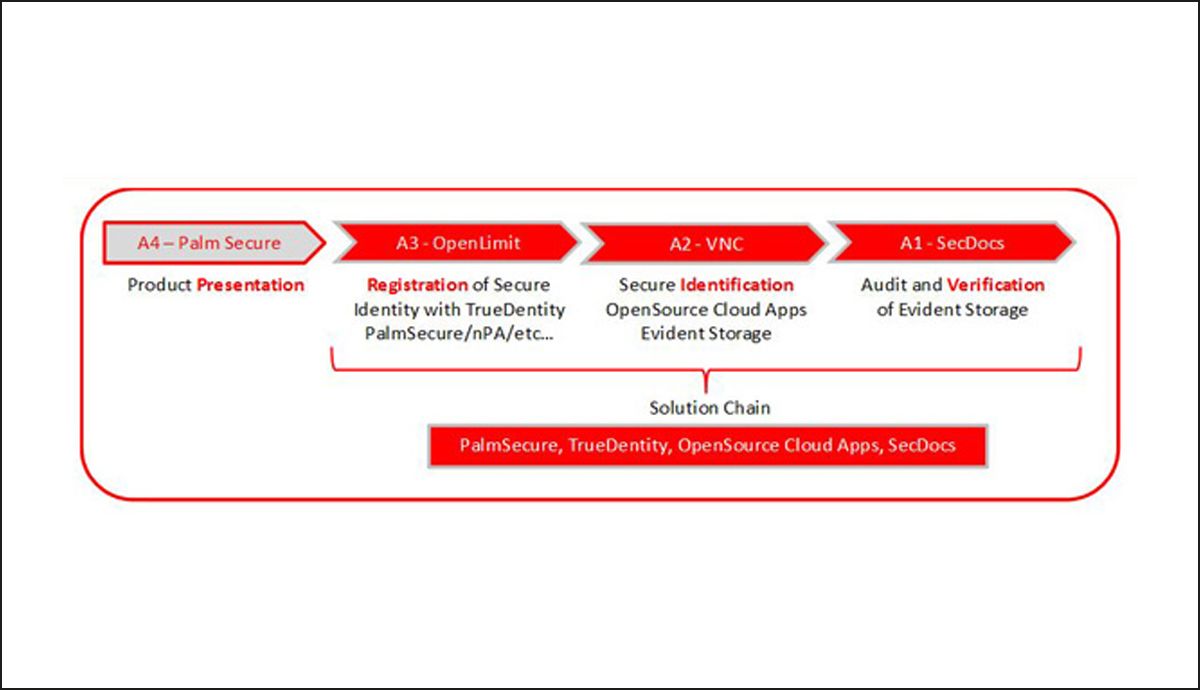

Einen einzelnen Arbeitsschritt zu optimieren ist gut. Aber im Gesamtblick zu wenig. Man muss sich den gesamten Prozess anschauen – beginnend zum Beispiel beim Antrag oder einer Anfrage über den Workflow bis hin zum Prozessende, dem Bescheid oder der Antwort und der erforderlichen Langzeitspeicherung. Deswegen können Fachbesucher an unseren Exponaten A1 bis A4 in Halle 7 eine gesamte Prozesskette durchlaufen.

- Los geht es am Platz A4, wo sich unsere Gäste Einblicke in die Handvenen-Biometrie erhalten und das auch praktisch am PalmSecure-Gate erleben können.

- Schritt zwei folgt am Exponat A3 unseres Partners OpenLimit: Hier kann das Venenmuster einer Person mit einer elektronischen Identität, also einem Token wie dem nPA verbunden werden. Somit wird das vorerst noch anonyme biometrische Venen-Muster mit zuvor anderweitig bestätigten Personendaten, z. B. aus dem nPA oder anderen Zertifikaten verknüpft.

- Am Exponatsplatz A2 geht es rein in die Prozesse. Im Anwendungsfokus stehen die Cloud-Lösung von VNC mit Mail-Lösung, CRM, einer Social-Plattform usw. Die Lösungen erkennen die unterschiedlichen Sicherheitsstufen der Identität – angefangen beim niedrigsten Level mit User/Password über Softzertifikate auf dem Gerät bis zum optionalen nPA oder anderen Karten und als höchste Stufe jetzt auch dem Venenmuster. Ziel ist es, in den Cloud-Anwendungen darauf zu reagieren, wie sich ein Anwender identifiziert und mit unterschiedlichen Sicherheitsstufen zu antworten. Die höchsten Berechtigungen erhält der Anwender dann nur noch mit der höchsten Identity-Stufe. Die Daten werden in diesem Cloud-Szenario dann in beweis- und manipulationssicherer (Langzeit)-Speicherung über Fujitsu SecDocs sicher aufbewahrt und dem Nutzer als entsprechend abgesichert dargestellt.

- Auf dem Platz A1 kann sich der Besucher abschließend davon überzeugen – z. B. in der Rolle eines Prüfers oder Rechenzentrums-Auditors – dass seine Daten wirklich technisch in einem zertifizierten Langzeitformat gespeichert sind und bekommt dort auch einen „technischen Beweis“ geliefert.

Auf nach Hannover – das Szenario ist einmalig!

Wir freuen uns auf Sie!

Mehr Informationen zur CeBIT und zur Anmeldung finden Sie hier.

Reshaping ICT – Reshaping Business! In unserem CeBIT-Blog berichten wir LIVE aus Hannover über innovative Fujitsu-Aktivitäten. Entdecken Sie mit uns Highlights rund um die Themen Cloud, Big Data, Mobile Enterprise und Social Business.

![]()